Après la CNSS, les notaires et maintenant la base de données du système judiciaire. A qui le tour ? Quelle sera la prochaine cible ?

Ahmed Zoubaïr

Aux piratages en série des systèmes d’information d’entités stratégiques nationales par un groupe de groupe dénommé Jabaroot DZ répond un silence assourdissant du gouvernement ! Aucune prise de parole rassurante ni d’initiative sérieuse de la part du chef de l’exécutif ni de la ministre déléguée chargée de la Transition numérique. Face à l’inquiétude légitime suscitée par la compromission de données sensibles, la ministre, interpellée sur le sujet le 28 avril, s’est contentée de parler devant les députés des dispositifs de securité internes de son département. Tant de passivité interroge. Tout se passe comme si ces cyberattaques récurrentes étaient insignifiantes et sans conséquences politiques en termes de perte de confiance publique dans les entreprises et les institutions. Or, la violation de données personnelles ou la divulgation de secrets professionnels comme ce fut le cas avec le piratage à grande échelle de la base de données de la CNSS en avril 2025 ont des effets dévastateurs à tous les niveaux (politique, économique, financier, professionnels, social, syndical, personnel, sécuritaire, juridique…et toute défaillance dans la protection de ces données sensibles est attentatoire à la vie privée et à la sécurité des individus. La résignation gouvernementale face à ces actes de cybermalveillance préjudiciables à plus d’un titre est parfaitement résumée dans la réaction du porte-parole du gouvernement Mustapha Baitas au lendemain du scandale de la CNSS. Le ministre RNI a trouvé la parade en évoquant un «acte criminel prémédité», émanant de «puissances adverses» cherchant, selon lui, à «entraver la progression diplomatique du Maroc.» Soit.

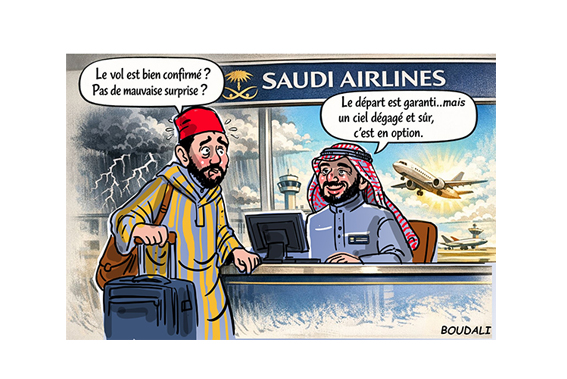

Mais quelle riposte gouvernementale pour déjouer ces attaques hostiles ? Comment faire pièce à cette guerre cybernétique livrée contre le pays et ses institutions stratégiques ? Le gouvernement n’a visiblement aucune stratégie de défense dans ce domaine qui relève pourtant de la sécurité nationale puisque le préposé au porte-parolat officiel, qui faisait allusion à l’Algérie, n’a pas abordé cette question d’importance sur lequel tout le pays l’attendait. Il n’a même pas tenté le coup de bluff, histoire d’impressionner l’adversaire… Au lieu de cela, M, Baitas a poussé l’intelligence géopolitico-superficielle jusqu’ à lier explicitement ce piratage au soutien renouvelé des États-Unis en faveur de la marocanité du Sahara ! Revenus bredouille sans rien à se mettre sous la dent, les quelques journalistes venus écouter son compte rendu hebdomadaire pédant sont restés évidemment sur leur faim. Entretemps, il y a eu le siphonage de la plateforme notariale et l’intrusion dans le dispositif numérique Conseil supérieur du pouvoir judiciaire ( CSPJ)…Une bande de hackers sans foi ni loi continue donc à narguer tout un pays sans que les responsables ne sonnent l’urgence de la mobilisation pour repousser les assauts de l’ennemi…

Sur un plan technique, ces infractions numériques à répétition commencent à poser de sérieuses questions sur le degré de sécurité des solutions de protection mises en place par un certain nombre d’entités nationales. La multiplication des attaques, qui débouchent sur la divulgation de données personnelles sensibles et confidentielles après leur siphonage par les pirates, met en lumière l’existence d’un vrai souci et un grand dysfonctionnement. On peut chiffrer, via des expertises, les préjudices classiques causés à une personne ou un bien mais peut-on réellement établir la gravité des dommages et les impacts induits par la compromission de la confidentialité et de l’intégrité d’une base de données hautement sensible comme celles de la CNSS ? Le coût en termes de perte de confiance des usagers, dont les données personnelles sont devenues accessibles sur la toile, est difficile pour ne pas dire impossible à évaluer…

Il est incontestable que le Maroc est en train de subir les contrecoups fâcheux d’une digitalisation sans mesures de cyber sécurité appropriées ou comportant des failles de sécurité faciles à exploiter par les hackers. Or, il ne suffit pas de lancer un appel d’offres relatif à un système d’information, procéder à l’ouverture des plus et attribuer le marché au moins disant et passer à autre chose comme s’il s’agissait d’un appel d’offres de renouvellement du mobilier de bureau. Le volet le plus important dans ce processus, qui porte sur la maintenance en cybersécurité, est généralement négligé. Une négligence fatale. Les entreprises qui prennent ce dossier au sérieux s’attachent les services d’un expert en cybersécurité, un travail à plein temps. Objectif : parer aux vulnérabilités des systèmes d’information, à travers un suivi constant et une évaluation régulière de leur sécurité et s’assurer de l’efficacité des solutions adoptées face aux nouvelles menaces émergentes. Le risque cyber est devenu si considérable pour toutes les entités stratégiques y compris les établissements qui gèrent des données très sensibles avec des accès tiers comme les notaires dont le piratage de 713 comptes issus de la plateforme Tawtik a révélé des failles de sécurité dommageables. Résultat : plus de 10.000 certificats de citoyens marocains circulent dans le Dark web ! Un piratage d’ampleur confirmé par la direction générale de la sécurité des systèmes d’information (DGSSI) rattachée à la Défense nationale. Placer les organismes qui manipulent de la data sensible sous la bannière cybersécuritaire de la DGSSI doit être une obligation. C’est un enjeu majeur de sécurité nationale.

Cette direction réalise plusieurs missions dont l’assistance et le conseil pour le compte des « administrations et organismes publics ainsi que pour le secteur privé pour la mise en place de la sécurité de leurs systèmes d’information », la veille technologique pour anticiper les évolutions numériques et proposer des solutions de confiance en matière de sécurité des systèmes d’information. Dans ce domaine essentiel, la DGSSI a du pain sur la planche pour sécuriser les systèmes informatiques des institutions stratégiques et leurs utilisateurs externes. Sites peu protégés, en mal de maintenance régulière et de suivi par des spécialistes en cybersécurité reconnus, les failles rendent les bases de données perméables à des fuites massives et préjudiciables. Verrouiller les portes numériques est un chantier immense qui passe par plusieurs préalables, essentiellement la formation de profils techniques capables d’anticiper les méthodes des hackers et de suivre l’évolution constante des logiciels malveillants utilisés pour infiltrer les systèmes d’information. Au fait qu’en pense le très virtuel ministère de la Transition numérique et de la Réforme de l’administration?

Les menaces en ligne

Le cyberespace est un terrain complexe pour la diplomatie, en raison de l’anonymat des pirates et de la difficulté d’identifier les véritables auteurs des attaques.

Il existe de nombreuses menaces en ligne différentes que les systèmes informatiques peuvent rencontrer. Voici quelques-uns des types les plus courants de cyberattaques en ligne:

Virus : Les virus sont des programmes malveillants qui se propagent de l’ordinateur à l’ordinateur en se cachant dans d’autres fichiers ou programmes légitimes. Ils peuvent endommager les fichiers sur un ordinateur ou voler des informations personnelles. Attaques de hackers : Les attaques de hackers sont des attaques intentionnelles sur les systèmes informatiques dans le but de voler des informations ou de causer des dommages. Les hackers peuvent utiliser différentes techniques pour accéder à des systèmes informatiques, notamment la manipulation de faiblesses dans les systèmes de sécurité.

Ransomware : le ransomware c’est le moyen de bloquer vos données et de demander une rançon pour les récupérer.

Logiciels malveillants : Les logiciels malveillants sont des programmes conçus pour endommager ou contrôler les systèmes informatiques. Les logiciels malveillants peuvent inclure des virus, des chevaux de Troie, des spywares et d’autres types de programmes malveillants. Phishing : Le phishing est une technique utilisée par les cybercriminels pour voler des informations personnelles ou financières en se faisant passer pour une entreprise ou un individu de confiance. Les escroqueries de phishing peuvent prendre la forme d’e-mails, de messages instantanés ou de sites Web malveillants qui ciblent souvent les comptes bancaires. Atteinte à la réputation : l’atteinte à la réputation consiste à mettre en difficulté une personnalité publique en diffusant des informations sensibles sur internet (intimes, politique, religieux, affaires…).